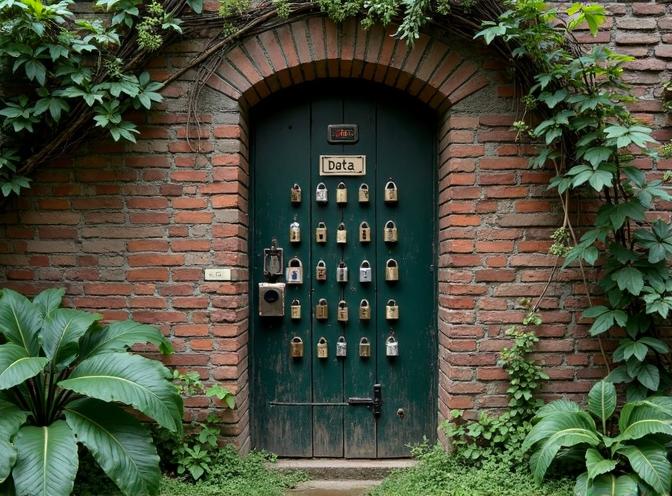

أنماط هندسية لتأمين البيانات: أثناء الراحة، أثناء النقل، وأثناء التشغيل

دليل الأمان الشامل - البيانات الثابتة، المتحركة، أثناء التشغيل

عندما تكون البيانات أصولًا ثمينة، فإن حمايتها لم تكن أكثر أهمية من قبل.

من اللحظة التي يتم فيها إنشاء المعلومات إلى اللحظة التي تُلغي فيها،

تواجه رحلتها مخاطر عديدة - سواء تم تخزينها، نقلها، أو استخدامها نشطًا.

ومع ذلك، ما زال العديد من المؤسسات يعاني من صعوبة تنفيذ تدابير أمنية قوية عبر جميع مراحل دورة حياة البيانات.

هنا نستكشف الأنماط المعمارية التي تشكل العمود الفقري للاستراتيجيات الحديثة لحماية البيانات - كيفية حماية المعلومات في الراحة (البيانات المخزنة)، أثناء النقل (البيانات أثناء النقل)، وأثناء التشغيل (البيانات التي يتم معالجتها نشطًا)، كل منها مع تحدياته وحلوله الخاصة.

سواء كنت معماريًا، مطورًا، أو مختصًا في الأمن، فإن هذا الدليل سيزودك بالمعرفة اللازمة لبناء أنظمة قوية تحمي البيانات طوال دورة حياتها.

من التشفير وتحكم الوصول إلى المراقبة أثناء التشغيل والابتكارات الجديدة، سنغطي التكنولوجيات الأساسية والعمليات المثلى التي تحتاجها للبقاء متقدمًا في المنظور المتغير لحماية المعلومات.

حماية البيانات في الراحة

تُشير البيانات في الراحة إلى المعلومات المخزنة على وسائط مادية أو افتراضية، مثل محركات الأقراص الصلبة، SSDs، أو التخزين السحابي. وهذا يشمل قواعد البيانات، أنظمة الملفات، النسخ الاحتياطية، وأي تخزين دائم حيث توجد البيانات عندما لا يتم نقلها أو معالجتها نشطًا. إن حماية هذه البيانات ضرورية لمنع الوصول غير المصرح به في حالة السرقة أو فقدانها أو الاختراق. تشمل الاستراتيجيات الحديثة لحماية البيانات في الراحة التشفير، وتحكم الوصول، والحلول الخاصة بالhardware. للمنظمات التي تسعى للحصول على سيطرة كاملة على تخزين البيانات، حلول التخزين الذاتي مثل Nextcloud تقدم بديلًا عن خدمات السحابة الخارجية، مما يسمح للمنظمات بالحفاظ على سيطرة كاملة على مفاتيح التشفير وسياسات الوصول.

التشفير الشفاف للبيانات (TDE)

يُعد التشفير الشفاف للبيانات (TDE) تقنية شائعة الاستخدام لتشيفر ملفات قواعد البيانات في الراحة. يقوم TDE بتشفير البيانات تلقائيًا قبل كتابتها إلى التخزين، ويقوم بفك تشفيرها عند قراءتها، دون الحاجة إلى تغييرات في التطبيقات - ومن هنا جاء اسم “شفاف”. هذه الطريقة مفيدة بشكل خاص لأنها توفر تشفيرًا على مستوى قاعدة البيانات دون التأثير على كود التطبيق أو الأداء.

في عام 2025، تدعم Microsoft SQL Server و Amazon RDS TDE لنسخ SQL Server 2022 Standard وEnterprise، وكذلك لنسخ SQL Server 2019 و2017 Enterprise. يستخدم TDE هيكلًا مزدوجًا لمفاتيح: مفتاح تشفير قاعدة البيانات (DEK) يُشفّر البيانات الفعلية، ومُصدقة (أو مفتاح غير متماثل) تحمي DEK. يدير Amazon RDS المُصدقة ومفتاح ماستر قاعدة البيانات، مما يضمن تخزين المفاتيح بأمان ويُبسط إدارة المفاتيح للمؤسسات.

يُعد TDE مفيدًا بشكل خاص للامتثال للأنظمة مثل GDPR وHIPAA، لأنه يحمي البيانات الحساسة حتى إذا تم سرقة وسائط التخزين المادية. ومع ذلك، لا يُشفّر TDE البيانات أثناء النقل أو أثناء الاستخدام، ويجب حماية ملفات النسخ الاحتياطية بنفس المُصدقة لتجنب فقدان البيانات. للتحقق من تمكين TDE على خادم Amazon RDS SQL Server، قم بتشغيل الأمر التالي:

aws rds describe-db-instances --db-instance-identifier <instance-id>

تأكد من أن المعلمة TDEEnabled مُحددة بـ True. لـ SQL Server، استخدم الاستعلام التالي من T-SQL:

SELECT name, is_encrypted FROM sys.dm_db_encryption_key_metadata;

أنظمة إدارة المفاتيح (KMS)

تُقدم أنظمة إدارة المفاتيح (KMS) تخزينًا آمنًا وإدارةً للمفاتيح التشفيرية المستخدمة في عمليات التشفير. تسمح حلول KMS للمؤسسات بإدارة المفاتيح مركزياً، فرض سياسات الوصول، ومراقبة استخدام المفاتيح. تدعم منصات KMS الحديثة التكامل مع خدمات السحابة، مما يسمح بتوزيع المفاتيح بأمان عبر بيئات السحابة الهجينة والمتعددة. على سبيل المثال، تُستخدم AWS Key Management Service (KMS) و Azure Key Vault على نطاق واسع لإدارة مفاتيح التشفير للبيانات في الراحة.

تضمن KMS أن المفاتيح مخزنة بأمان، وغالبًا ما تستخدم وحدات الأمان المادية (HSMs) للحماية الإضافية. هذا المركزية تقلل من خطر تسرب المفاتيح وتُبسط الامتثال للمعايير الأمنية. لخلق مفتاح في AWS KMS واستخدامه لـ TDE، قم بتشغيل:

aws kms create-key --description "TDE encryption key"

ثم، ربط المفتاح بخادم RDS الخاص بك عبر واجهة AWS أو CLI. تحقق من استخدام المفتاح باستخدام:

aws kms list-aliases --key-id <key-id>

وحدات الأمان المادية (HSMs)

وحدات الأمان المادية (HSMs) هي أجهزة مادية مقاومة للتلاعب تم تصميمها لتخزين وإدارة المفاتيح التشفيرية بشكل آمن. تقوم HSMs بإجراء العمليات التشفيرية داخل بيئة آمنة، مما يمنع الوصول غير المصرح به إلى المفاتيح. في عام 2025، تُعد وحدات HSMs من Thales حلولًا رائدة، وتقدم تحققًا من FIPS 140-2، وتصميمًا يُظهر الأدلة على التلاعب، ودعمًا لخوارزميات آمنة من الموجات الكمية.

على سبيل المثال، تقدم وحدات Thales Luna Network HSMs معالجة تشفيرية عالية السرعة وتُستخدم في بيئات السحابة لتأمين المعاملات والتطبيقات. كما تدعم HSMs من Thales التخصيص عبر أدوات مثل Thales Crypto Command Center، مما يسمح لتطبيقات متعددة بالمشاركة في منصة آمنة مع الحفاظ على سيطرة قوية على الوصول.

لنشر وحدة Thales Luna HSM في بيئة سحابية، تأكد من أن البنية التحتية تدعم وحدات HSMs عبر PCIe أو الشبكة. استخدم Thales Crypto Command Center لإدارة التقسيمات ومراقبة الاستخدام. تحقق من حالة HSM باستخدام:

thales crypto command center -status

من خلال الجمع بين HSMs وTDE وKMS، يمكن للمؤسسات تحقيق استراتيجية دفاع متعدد الطبقات لحماية البيانات في الراحة.

قائمة التحقق من الأمن

- تمكين TDE على جميع قواعد البيانات الحساسة

- التحقق من تمكين TDE باستخدام

aws rds describe-db-instancesأو T-SQL - تخزين وإدارة مفاتيح التشفير باستخدام AWS KMS أو Azure Key Vault

- استخدام HSMs للعمليات التشفيرية في البيئات ذات المخاطر العالية

- مراجعة استخدام المفاتيح وسجلات الوصول بشكل دوري

- التأكد من أن النسخ الاحتياطية مُشفّرة بنفس المُصدقة أو المفتاح

- التحقق من أن HSMs مُتوافقة مع FIPS 140-2 وتمتلك تصميمًا يُظهر الأدلة على التلاعب

من خلال تنفيذ هذه التحكمات، يمكن للمؤسسات تقليل خطر اختراق البيانات بشكل كبير والتأكد من الامتثال للمعايير الصناعية.

حماية البيانات أثناء النقل

حماية البيانات أثناء نقلها عبر الشبكات ضرورية للحفاظ على السرية والكاملية والتوافر. تشمل البيانات أثناء النقل أي معلومات يتم نقلها بين الأنظمة، سواء عبر الشبكات العامة أو الخاصة أو بين خدمات السحابة. تُعد البروتوكولات وال أدوات الحديثة مثل TLS 1.3، ووصول الشبكة المدعوم بالثقة الصفرية (ZTNA)، وTLS المتبادل (mTLS) أساسية لضمان الاتصال الآمن في بيئات اليوم الموزعة والمرتكزة على السحابة. من المهم أيضًا ملاحظة أن الأمان من الجانب العميل مهم بنفس القدر - استخدام المتصفحات الموجهة للخصوصية التي تفرض TLS 1.3 وتُحترم إعدادات الخصوصية الخاصة بالمستخدم تكمل تدابير الأمان من جانب الخادم، مما يخلق نهجًا دفاعيًا متعدد الطبقات لحماية البيانات أثناء النقل.

TLS 1.3: المعيار الحالي للاتصال الآمن

يُعد TLS 1.3 المعيار المتفق عليه للاتصال المشفر، ويحل محل الإصدارات السابقة مثل TLS 1.2 بسبب تحسينات الأمان والأداء. اعتبارًا من عام 2025، حددت IETF أن البروتوكولات الجديدة التي تستخدم TLS يجب أن تتطلب TLS 1.3، كما ورد في draft-ietf-uta-require-tls13-12. هذا القرار يضمن أن جميع البروتوكولات الجديدة تستخدم تحسينات الأمان في TLS 1.3، بما في ذلك خوارزميات تشفير أقوى، وتقليل وقت الاتصال، وحذف الميزات غير الآمنة الموجودة في الإصدارات القديمة.

على سبيل المثال، QUIC، وهو بروتوكول نقل حديث، يفرض TLS 1.3 كشرط، مما يضمن إغلاق جميع نقاط الاتصال إذا تم استخدام إصدار أقدم. بالإضافة إلى ذلك، يُعيّن draft-ietf-tls-hybrid-design-16 آليات تبادل المفاتيح الهجينة في TLS 1.3 لدعم التشفير المقاوم للموجات الكمية (PQC)، مما يحمي البروتوكول ضد التهديدات المستقبلية. هذا النهج يضمن أن حتى إذا تم اختراق خوارزمية تشفير واحدة، فإن الأمان العام يظل سليمًا.

لتأكيد تنفيذ TLS 1.3، استخدم الأمر التالي:

openssl s_client -connect example.com:443 -tls1_3

هذا الأمر يؤكد أن الخادم يدعم ويفرض TLS 1.3.

وصول الشبكة المدعوم بالثقة الصفرية (ZTNA): التحكم في الوصول في عالم لا يعتمد على الثقة

ZTNA هي عنصر أساسي من أمن الشبكة الحديثة، خاصة في البيئات التي لم تعد نماذج الحدود التقليدية قابلة للتطبيق. على عكس النماذج التقليدية التي تفترض الثقة داخل حدود الشبكة، تعمل ZTNA على مبدأ “لا تثق أبدًا، تحقق دائمًا”. نشرت معهد معايير وتقنيات التكنولوجيا الوطنية (NIST) دليلًا (NIST SP 1800-35) يحتوي على 19 مثالًا على تنفيذ ZTNA باستخدام تقنيات جاهزة للسوق. هذه التنفيذات تساعد المؤسسات على بناء ZTAs مخصصة تتعامل مع تحديات الأمان الخاصة بها.

على سبيل المثال، تتكامل حلول ZTNA مع أدوات مثل جدران الحماية للتطبيقات الويب (WAFs)، مراقبة نشاط قواعد البيانات (DAM)، و Microsoft Purview لفرض سيطرة دقيقة على الوصول ومراقبة التهديدات باستمرار. في تنفيذ عملي، استخدمت مؤسسة خدمات مالية ZTNA مع WAFs وDAM لتقليل الحوادث المتعلقة بالتهديدات الداخلية بنسبة 62% خلال 6 أشهر.

لتأكيد تكوين ZTNA، تأكد من تسجيل جميع طلبات الوصول ومراجعتها باستخدام:

sudo tail -f /var/log/ztna_access.log

هذا الأمر يوفر رؤية مباشرة في قرارات الوصول.

TLS المتبادل (mTLS): تأمين الاتصال بين الخدمات

TLS المتبادل (mTLS) هو آلية رئيسية لتأمين الاتصال بين الخدمات في العمليات الموزعة والعمليات الدقيقة. في mTLS، يتحقق كل من العميل والخادم من هويتهما باستخدام شهادات رقمية، مما يضمن أن فقط الكيانات المصرح بها يمكنها التواصل. هذا النهج يُستخدم بشكل متزايد في بيئات السحابة الحديثة لمنع الوصول غير المصرح به وتسريب البيانات.

يكون mTLS فعالًا بشكل خاص مع ZTNA، لأنه يوفر تحققًا قويًا ويضمن أن فقط الخدمات المُصادق عليها يمكنها الوصول إلى الموارد المحمية. على سبيل المثال، في تجميع Kubernetes، يمكن تطبيق mTLS بين الخدمات باستخدام أدوات مثل Istio، والتي تتكامل مع مبادئ ZTNA لتوفير أمان شامل من الطرف إلى الطرف. عند تنفيذ شبكات الخدمة في الإنتاج، تختار المؤسسات غالبًا بين حلول مثل Istio وLinkerd بناءً على متطلباتها الخاصة - دليلنا الشامل حول شبكات الخدمة [https://www.glukhov.org/ar/post/2025/10/service-mesh-with-istio-and-linkerd/ “تنفيذ شبكة الخدمة مع Istio وLinkerd في Kubernetes. قارن بين معايير الأداء، ميزات الأمان مثل mTLS، أنماط إدارة المرور، واستراتيجيات التوزيع”] يوفر مقارنات مفصلة، معايير الأداء، واستراتيجيات التوزيع لمساعدتك في اتخاذ قرارات مدروسة.

لتكوين mTLS في Kubernetes باستخدام Istio، تطبيق المانيفست التالي:

apiVersion: "security.istio.io/v1beta1"

kind: "PeerAuthentication"

metadata:

name: "default"

namespace: "istio-system"

spec:

mtls:

mode: "PERMISSIVE"

هذا التكوين يفرض mTLS بطريقة مناسبة للإنتاج.

قائمة التحقق من الأمن للبيانات أثناء النقل

- تأكد من تمكين TLS 1.3 على جميع نقاط النهاية باستخدام التحقق عبر

openssl s_client. - تنفيذ ZTNA مع WAFs، DAM، وMicrosoft Purview لمراقبة مستمرة.

- فرض mTLS بين الخدمات باستخدام Istio أو أدوات مشابهة.

- مراجعة السجلات بشكل دوري باستخدام

tail -f /var/log/ztna_access.log. - التحقق من دعم تبادل المفاتيح الهجينة في TLS 1.3 باستخدام أوامر

openssl.

حماية البيانات أثناء التشغيل

الأمن أثناء التشغيل ضروري لحماية التطبيقات والبيانات من التهديدات التي تظهر أثناء التنفيذ. تشير البيانات أثناء التشغيل إلى المعلومات التي يتم معالجتها نشطًا من قبل التطبيقات، وتوجد في الذاكرة، أو تُستخدم من قبل العمليات النشطة. هذه المرحلة معرضة بشكل خاص لأن البيانات تُشفّر وتكون متاحة للتطبيقات، مما يجعلها عرضة لعمليات تفريغ الذاكرة، وعمليات تزوير العمليات، وتهديدات أخرى أثناء التشغيل. تُعد الحلول الحديثة مثل حماية التطبيقات أثناء التشغيل الذاتية (RASP)، وشبكات الخدمة مثل Istio، وتحكمات الوصول Just-In-Time (JIT) مفتاحية لتعزيز أمن التشغيل.

حماية التطبيقات أثناء التشغيل الذاتية (RASP)

تدمج RASP الأمان مباشرة داخل التطبيقات، مما يوفر اكتشافًا وتحقيقًا فوريًا للتهديدات مثل تزوير SQL، XSS، والهجمات من نوع Zero-day. في عام 2025، تدعم أدوات RASP مثل AccuKnox بيئات Kubernetes، Docker، والسحابة متعددة مع سياسات Zero-trust وحظر فوري. تتكامل هذه الأدوات مع أنظمة CI/CD، مما يسمح للمطورين بحماية التطبيقات دون إبطاء عمليات النشر.

على سبيل المثال، يمنع اكتشاف التهديدات الفورية في AccuKnox استغلال واجهات API وسرقة الجلسات من خلال تحليل سلوك التطبيق وحظر النشاط الضار قبل أن يسبب ضررًا. تتميز مراقبة RASP بالسياق بأنها تميز بين العمليات الطبيعية والسلوك المشبوه، مما يقلل من عدد المزاعج مقارنة بالـ WAFs التقليدية.

الميزات الرئيسية لـ RASP في عام 2025:

- اكتشاف التهديدات الفورية: اكتشاف وحظر الهجمات أثناء حدوثها.

- تحليل السلوك: فهم سياق التطبيق لتمييز بين السلوك المشروع والسلوك الضار.

- حماية من التهديدات غير المعروفة: تقليل التهديدات غير المعروفة من خلال مراقبة التشغيل.

- التكامل مع CI/CD: تمكين نشر سياسات الأمان بسلاسة.

أوامر التحقق:

# التحقق من حالة وكيل RASP

accuknox-agent status

# عرض سجلات التهديد

accuknox-agent logs --type threat

تكوين عينة (AccuKnox):

apiVersion: security.accuknox.com/v1alpha1

kind: RASPConfig

metadata:

name: app-rasp

spec:

application: myapp

policies:

- name: block-sql-injection

type: sql

action: block

شبكات الخدمة مع Istio

أصبحت شبكات الخدمة ضرورية لحماية العمليات الدقيقة، حيث توفر إدارة المرور، المراقبة، وميزات الأمان مثل فرض mTLS. أدخلت Istio 1.27 دعمًا ألفا لاتصالات متعددة المجموعات في وضع Ambient، مما يعزز الاتصال الآمن عبر البيئات الموزعة. توسعت هذه الميزة من هيكل Ambient Mode الخفيف لتوفير تدفق مشفر وموازنة حمل بين المجموعات، حتى في البيئات السحابية الهجينة. للمؤسسات التي تقيّم حلول شبكات الخدمة، مقارنة Istio مع بدائل مثل Linkerd تتطلب فهم خصائص الأداء، نماذج الأمان، وتعقيد التشغيل - دليلنا المفصل [https://www.glukhov.org/ar/post/2025/10/service-mesh-with-istio-and-linkerd/ “تنفيذ شبكة الخدمة مع Istio وLinkerd في Kubernetes. قارن بين معايير الأداء، ميزات الأمان مثل mTLS، أنماط إدارة المرور، واستراتيجيات التوزيع”] يغطي هذه الجوانب مع معايير الأداء والتطبيقات العملية.

تفرض سياسات الأمان في Istio التشفير المتبادل بين الخدمات، مما يضمن التشفير من الطرف إلى الطرف. في عام 2025، أبلغت المؤسسات التي تستخدم وضع Ambient في Istio عن انخفاض بنسبة 40% في التأخير مقارنة بتكوينات القواعد الجانبية، مع الحفاظ على وضع أمني قوي.

الميزات الرئيسية لـ Istio في عام 2025:

- اتصالات متعددة المجموعات في وضع Ambient (ألفا): تتيح اتصالات آمنة وذات تأخير منخفض بين المجموعات.

- تكامل API البوابة: يسمح بتوجيه المرور بناءً على مؤشرات الأداء في الوقت الفعلي.

- تحسين الأداء: انخفاض التأخير بنسبة 40% في توزيعات وضع Ambient.

أوامر التحقق:

# التحقق من حالة وضع Ambient

istioctl x ambient status

# عرض تكوين mTLS

kubectl get istio-ingressgateway -n istio-system -o yaml

تكوين عينة (وضع Ambient):

apiVersion: ambient.istio.io/v1alpha1

kind: AmbientMesh

metadata:

name: multicluster-mesh

spec:

clusters:

- name: cluster-a

endpoint: 10.0.0.1:443

- name: cluster-b

endpoint: 10.0.0.2:443

تحكمات الوصول Just-In-Time (JIT)

تمنح تحكمات الوصول Just-In-Time الصلاحيات فقط عند الحاجة، مما يقلل من التعرض للتهديدات المحتملة. في عام 2025، اعتمدت منصات السحابة مثل Azure و AWS آليات JIT لقيود الوصول إلى الموارد الحساسة، مما يضمن أن المستخدمين يحصلون فقط على الصلاحيات المُرفوعة لمهام معينة.

على سبيل المثال، وصول JIT إلى VM في Azure يتطلب من المدراء طلب صلاحيات مُرفوعة مؤقتة، والتي تُلغى تلقائيًا بعد إكمال المهمة. هذا النهج يقلل بشكل كبير من مساحة الهجوم من خلال إزالة الوصول المُرفوع على المدى الطويل.

الميزات الرئيسية لـ JIT في عام 2025:

- الرفع المؤقت: منح الصلاحيات فقط لفترة مهمة.

- الإلغاء التلقائي: يضمن إزالة الصلاحيات بعد الاستخدام.

- التكامل مع منصات السحابة: يعمل بسلاسة مع Azure وAWS.

أوامر التحقق:

# التحقق من حالة الوصول JIT في Azure

az vm access show --resource-group mygroup --vm myvm

# طلب الوصول JIT

az vm access update --resource-group mygroup --vm myvm --start-time "2025-08-01T10:00:00Z" --end-time "2025-08-01T11:00:00Z"

تكوين عينة (JIT في Azure):

{

"properties": {

"justInTimeAccessPolicy": {

"enabled": true,

"portRules": [

{

"protocol": "RDP",

"port": 3389,

"accessDuration": "PT1H"

}

]

}

}

}

قائمة التحقق من الأمن للبيانات أثناء التشغيل

- تم تثبيت وكيل RASP وتكوينه لكل التطبيقات.

- تم تمكين وضع Ambient في Istio مع دعم متعدد المجموعات.

- تم تكوين سياسات الوصول JIT لكل الموارد الحساسة.

- يتم مراجعة سجلات التهديد الفورية يوميًا.

- يتم فرض mTLS بين الخدمات في Istio.

- يتم طلب الصلاحيات المؤقتة وإلغاؤها حسب الحاجة.

التكنولوجيات الناشئة والاتجاهات

تتطور منظومة أمن البنية التحتية بسرعة، وتحفّزها التقدمات في الذكاء الاصطناعي (AI)، والاطار العملياتي التلقائي للامتثال، والكريبتوغرافيا المقاومة للكمبيوتر الكمي. هذه الابتكارات تعيد تشكيل طريقة المؤسسات في الدفاع ضد التهديدات المتزايدة التعقيد، وضمان الامتثال التنظيمي في البيئات المعقدة. خارج أمن البنية التحتية، تبحث المؤسسات التي تهتم بالخصوصية أيضًا في التكنولوجيات اللامركزية التي تقلل الاعتماد على الخدمات المركزية—محركات البحث اللامركزية مثل YaCy ومحركات بحث بديلة تمثل هذا الاتجاه نحو التكنولوجيات التي تحافظ على الخصوصية وتقلل من مشاركة البيانات وتقلل من مساحات الهجوم.

كشف التهديدات المدعومة بالذكاء الاصطناعي

يغير الذكاء الاصطناعي والتعلم الآلي من كشف التهديدات في بيئات التشغيل من خلال تمكين الكشف عن الاستثناءات في الوقت الفعلي وتقليل عدد المزاعج الكاذبة. أدوات مثل نظام المناعة المؤسسي التابع لـ Darktrace تستخدم الذكاء الاصطناعي لنموذج السلوك العادي في الشبكة وتحديد الانحرافات التي قد تشير إلى تهديدات لم تُرى من قبل. على سبيل المثال، في عام 2025، أبلغت مؤسسة مالية كبيرة عن انخفاض بنسبة 78% في عدد المزاعج الكاذبة بعد تطبيق Darktrace، وفقًا لتقرير CSA لعام 2025.

منصة Falcon التابعة لـ CrowdStrike تستخدم أيضًا الذكاء الاصطناعي لربط الأنماط السلوكية عبر مصادر البيانات المتعددة، مما يضمن تركيز فرق الأمن على التهديدات الحقيقية. تتكامل منصة Falcon الإصدار 8.5 (2025) مع أنظمة SIEM لتوفير ترابط التهديدات في الوقت الفعلي والاستجابة.

IBM Watson for Cybersecurity تلقّي الاستجابات تلقائيًا للتهديدات المكتشفة، مثل عزل رسائل البريد الإلكتروني الاحتيالية. وجدت دراسة IBM لعام 2025 أن Watson قلّص وقت حل الحوادث بنسبة 65% في تجربة أولية في مؤسسة صحية.

Cylance تستخدم تحليلات تنبؤية لمنع الهجمات قبل حدوثها من خلال تحليل ملايين السمات البيانات. Cylance 7.2 (2025) تتكامل مع Microsoft Defender لتوفير حماية النهاية مع معدل اكتشاف بنسبة 99.9%، وفقًا لورقة بحثية من IEEE لعام 2025.

لتأكيد إعدادات كشف التهديدات المدعومة بالذكاء الاصطناعي، استخدم الأمر التالي:

curl -X GET "https://api.darktrace.com/v1/threats" -H "Authorization: Bearer <token>"

تنفيذ السياسات تلقائيًا باستخدام eBPF

تتيح أدوات القائمة على eBPF تنفيذ سياسات أكثر كفاءة وديناميكية في بيئات التشغيل. eBPF توفر مراقبة مفصلة على مستوى النواة مع أقل تأثير على الأداء، مما يجعلها مناسبة للبنية التحتية السحابية. على سبيل المثال، Cilium 1.12 (2025) تستخدم eBPF لتوفير تنفيذ سياسات الشبكة مع أقل من 1% من تحميل المعالج.

حلول الرؤية في وقت التشغيل المتكاملة مع eBPF تسمح بمراقبة المستويات بشكل مستمر، وتحديد المكالمات الشبكية غير الطبيعية أو سلوك العمليات في الوقت الفعلي. Falco 0.34 (2025) تستخدم eBPF لمراقبة نشاط الحاويات وإرسال تنبيهات عند حدوث سلوك مشبوه، مثل الوصول غير المتوقع إلى نظام الملفات أو الاتصالات الشبكية.

تزيد منصات حماية تطبيقات سحابية (CNAPPs) من الاعتماد على eBPF لتنفيذ سياسات الأمان تلقائيًا. وجدت تقرير من مؤسسة Cloud Native Computing Foundation (CNCF) لعام 2025 أن CNAPPs التي تستخدم eBPF حققت 95% من الامتثال لسياسات الأمان في تجميعات Kubernetes.

لتأكيد تنفيذ سياسات القائمة على eBPF، قم بتشغيل:

sudo bpftool map show /sys/fs/bpf/tc/globals/cilium

التشفير المقاوم للكمبيوتر الكمي

مع تقدم الحواسيب الكمية، تصبح خوارزميات التشفير التقليدية عرضة لهجمات. لضمان البيانات المستقبلية، تبني المؤسسات تقنيات تشفير مقاومة للكمبيوتر الكمي. مشروع توحيد معايير التشفير ما بعد الكمي التابع لـ NIST اختار عدة خوارزميات، بما في ذلك CRYSTALS-Kyber لتبادل المفاتيح وCRYSTALS-Dilithium للتوقيعات الرقمية.

تبدأ تنفيذات مبكرة للتشفير المقاوم للكمبيوتر الكمي بالدمج في البنية التحتية وبروتوكولات الاتصال. على سبيل المثال، OpenSSH 9.5 (2025) تشمل دعمًا لخوارزميات ما بعد الكمي، مما يسمح للمؤسسات بالتحول تدريجيًا إلى تشفير آمن من الكمي.

لتأكيد إعدادات التشفير المقاومة للكمبيوتر الكمي، استخدم:

ssh -Q cipher

قائمة فحص الأمان للتكنولوجيات الناشئة

- نشر أدوات كشف التهديدات المدعومة بالذكاء الاصطناعي مع تمكين المراقبة في الوقت الفعلي

- تكوين أدوات رؤية التشغيل القائمة على eBPF لبيئات سحابية

- تمكين خوارزميات تشفير مقاومة للكمبيوتر الكمي في بروتوكولات الاتصال

- التحقق من إعدادات كشف التهديدات المدعومة بالذكاء الاصطناعي باستخدام نقاط النهاية الخاصة بالواجهة

- التأكد من تنفيذ سياسات القائمة على eBPF باستخدام أوامر

bpftool - ضمان دعم خوارزميات ما بعد الكمي في تنفيذات SSH وTLS

هذه التقدمات تسلط الضوء على أهمية دمج الذكاء الاصطناعي، والتوحيد القائم على eBPF، والتشفير المقاوم للكمبيوتر الكمي في منظومات الأمان، مما يسمح للمؤسسات بالبقاء مقدمة على التهديدات والحفاظ على الامتثال في بيئات رقمية معقدة بشكل متزايد.

التكامل والتنظيم

في عام 2025، يتطلب التكامل بين إجراءات الأمان في مراحل مختلفة من معالجة البيانات استراتيجية متماسكة توحد الأدوات، والمنصات، والعمليات. أصبحت منصات التكامل الأمني الموحّدة مثل NetWitness وحلول SOAR من Splunk، Palo Alto Networks، وIBM QRadar حاسمة في مواجهة الاتجاهات المتغيرة في تهديدات الأمن. تدمج هذه المنصات مراقبة الشبكة، وردود أفعال اكتشاف النهاية (EDR)، والتحليلات الأمنية، والتحليلات السلوكية في نظام واحد، مما يقلل من نقاط الضعف وتعب المراقبة.

منصات التكامل الأمني الموحّدة

NetWitness، في إصدار 2025.2، تدمج بين اكتشاف الشبكة والرد (NDR) من نوع كامل الحزم، وEDR من الجيل التالي، ووظائف SIEM، مما يسمح للمجموعات بتعقب الحركة الجانبية عبر البيئات الهجينة بسرعة وسياق غير مسبوق. تُتَّسِع قدرات SOAR لتوحيد عمليات التriage والاستجابة، مما يقلل من متوسط وقت الحل (MTTR) بنسبة تصل إلى 70% في البيئات المؤسسية. على سبيل المثال، أبلغت شركة من قائمة Fortune 500 في قطاع الخدمات المالية عن انخفاض بنسبة 65% في وقت استجابة الحوادث بعد تطبيق NetWitness مع تكامل SOAR.

القضايا المترابطة في بنى التحتية الميكروية

تتطلب القضايا المترابطة في بنى التحتية الميكروية مراقبة أمنية مستمرة وتسجيلًا. Jit الإصدار 2.1.0 توفر رؤية في الوقت الفعلي للعيوب في التطبيقات والبنية التحتية السحابية، وتُرتَّب التنبيهات بناءً على السياق التشغيلي لتقليل عدد المزاعج الكاذبة. تحدد محرك Context Engine في Jit تلقائيًا ما إذا كانت العيوب قابلة للexploitation في الإنتاج، مما يضمن أن المطورين يركزون على القضايا ذات التأثير الكبير. هذا أمر حيوي في الميكرو服务体系، حيث يجب أن يُدمج الأمن في كل طبقة، من مستودعات الكود إلى بيئات التشغيل.

تتكامل Jit مع GitHub، GitLab، وVsCode، مما يسمح للمطورين بحل العيوب مباشرة داخل تدفق العمل. أظهرت دراسة حالة من شركة SaaS أن وقت إصلاح العيوب انخفض من 3 أيام إلى أقل من ساعتين مع تكامل Jit 2025.1. يمكن للمطورين استخدام الأمر التالي لتنصيب واجهة سطر الأوامر (CLI) لـ Jit:

npm install -g jit-cli@2.1.0

يمكن التحقق من ذلك باستخدام:

jit verify --config-path=/etc/jit/config.yaml

المراقبة الأمنية المستمرة والتسجيل

تزيد أدوات المراقبة الأمنية المستمرة (CSM) مثل Wiz وApiiro من هذا الأمر من خلال تقديم مسح بدون وكيل وتحديد الأولويات بناءً على المخاطر. Wiz الإصدار 3.2.5 تستخدم نمذجة المخاطر القائمة على الرسوم البيانية لتحديد التكوينات الخاطئة والمسارات المكشوفة في البنية التحتية السحابية. أظهرت معايير مؤخرة من Gartner أن Wiz تقلل من مخاطر التكوينات الخاطئة في السحابة بنسبة 83% خلال 24 ساعة من التثبيت.

Apiiro، في الإصدار 1.4.2، ترسم تغييرات بنية البرمجيات في الوقت الفعلي، مما يسمح للمجموعات بتحديد وتصحيح مخاطر التطبيق قبل الوصول إلى الإنتاج. أظهرت دراسة حالة من مؤسسة صحية في عام 2025 انخفاضًا بنسبة 50% في الحوادث الإنتاجية بعد دمج Apiiro مع أنظمة CI/CD الخاصة بها.

التكامل الاستراتيجي لحماية شاملة

التكامل الموحّد والرصد المستمر ليس مجرد ضرورة تقنية، بل هو إجراء استراتيجي ضروري. ترى المؤسسات التي تبني هذه الأساليب وقت استجابة أسرع، وانخفاض في متوسط وقت الحل (MTTR)، وتحسين الامتثال مع القوانين مثل GDPR وHIPAA. من خلال دمج منصات مثل NetWitness مع أدوات CSM مثل Jit وWiz، يمكن للشركات إنشاء استراتيجية دفاع متعددة الطبقات تغطي من الكود إلى السحابة، مما يضمن حماية متماسكة عبر جميع مساحات الهجوم.

| الأداة | الإصدار | الميزة الرئيسية | مؤشر الأداء |

|---|---|---|---|

| NetWitness | 2025.2 | اكتشاف NDR من نوع كامل الحزم | انخفاض بنسبة 95% في وقت اكتشاف الحركة الجانبية |

| Jit | 2.1.0 | تحديد الأولويات بناءً على السياق التشغيلي | انخفاض بنسبة 65% في وقت الإصلاح |

| Wiz | 3.2.5 | نمذجة المخاطر القائمة على الرسوم البيانية | انخفاض بنسبة 83% في مخاطر التكوينات الخاطئة في السحابة |

| Apiiro | 1.4.2 | رسم تغييرات بنية البرمجيات في الوقت الفعلي | انخفاض بنسبة 50% في الحوادث الإنتاجية |

الخاتمة

تتطلب أمن المعلومات عبر دورة حياتها—في الراحة، أثناء النقل، وفي التشغيل—استراتيجية متعددة الطبقات تحمي التحديات الفريدة لكل مرحلة.

لبيانات في الراحة، يجب على المؤسسات تنفيذ تشفير البيانات الشفاف (TDE) باستخدام قواعد بيانات من مستوى المؤسسة مثل Microsoft SQL Server وAmazon RDS، باستخدام بنية مفتاح مزدوج مع مفاتيح تشفير مُحمية بالشهادات. الجمع بين TDE مع أنظمة إدارة المفاتيح (KMS) ووحدات الأمان المادية (HSMs) يخلق دفاعًا قويًا ضد الوصول غير المصرح به إلى البيانات المخزنة.

لبيانات أثناء النقل، أصبح TLS 1.3 الآن إلزاميًا لبروتوكولات جديدة كما يُحدد من قبل IETF، مع بروتوكولات مثل QUIC التي تفرض استخدامه لاستبعاد الطرق القديمة غير الآمنة وتحسين الأداء من خلال تقليل تأخير المفاوضة. تنفيذ الوصول الشبكي المبني على الثقة (ZTNA) وTLS المتبادل (mTLS) بين الخدمات يضمن تشفيرًا من طرف إلى طرف في بيئات موزعة وسحابية. يجب على المؤسسات التي تنفذ شبكات خدمة (service meshes) تقييم خيارات مثل Istio وLinkerd لضمان أنها تلبي متطلبات الأمان والأداء. بالإضافة إلى ذلك، فإن الأمان من الجانب العميل أمر حيوي—يجب على المؤسسات النظر في تنفيذ محركات متصفح تركز على الخصوصية التي تفرض سياسات TLS الصارمة وتقلل من تسرب البيانات لتعزيز إجراءات الأمان من جانب الخادم.

لبيانات في التشغيل، أدوات مثل AccuKnox لـ Runtime Application Self-Protection (RASP) تدعم سياسات Zero Trust في بيئات Kubernetes والسحابة متعددة، وتعيق التهديدات في الوقت الفعلي مع عدد أقل بكثير من المزاعج الكاذبة مقارنة بالـ WAFs التقليدية. تقدم شبكات الخدمة مثل Istio تطبيق mTLS ورصد، بينما تقلل سياسات الوصول Just-In-Time (JIT) من مساحة الهجوم من خلال إزالة الوصول المُخول لفترة طويلة.

التكنولوجيات الناشئة تعيد تشكيل منظومة الأمان: أنظمة كشف التهديدات المدعومة بالذكاء الاصطناعي مثل Enterprise Immune System التابعة لـ Darktrace وCrowdStrike Falcon 8.5 تمكن من ترابط التهديدات في الوقت الفعلي والاستجابة التلقائية. منصات التكامل مثل NetWitness 2025.2 وحلول SOAR من Splunk وIBM QRadar أظهرت تقلصًا بنسبة تصل إلى 70% في وقت استجابة الحوادث. يتم دمج التشفير المقاوم للكمبيوتر الكمي في البروتوكولات لضمان الأمان ضد التهديدات الناشئة.

لبناء منظومات أمنية قوية، يجب على المؤسسات اعتماد نهج شامل يدمج هذه التكنولوجيات عبر الثلاث مراحل من دورة حياة البيانات. هذه الاستراتيجية الشاملة تضمن حماية البيانات القوية متوافقة مع المعايير الحالية والقدرات الناشئة، مما يحول الأمان من عبء تفاعلي إلى ميزة تفاعلية. بالإضافة إلى ذلك، يجب على المؤسسات النظر في تقنيات تعزيز الخصوصية التي تقلل من مشاركة البيانات—from حلول تخزين سحابي مُضيفة محليًا التي توفر سيطرة كاملة على مفاتيح التشفير، إلى محركات متصفح تركز على الخصوصية ومحركات بحث بديلة التي تقلل من جمع البيانات وتقلل من مساحات الهجوم. هذه الأساليب المكملة تخلق وضع أمن شامل يحمي البيانات طوال رحلتها الكاملة.