保障数据安全的架构模式:静态数据、传输中数据和运行时数据

完整安全指南 - 静态数据、传输中数据、运行时数据

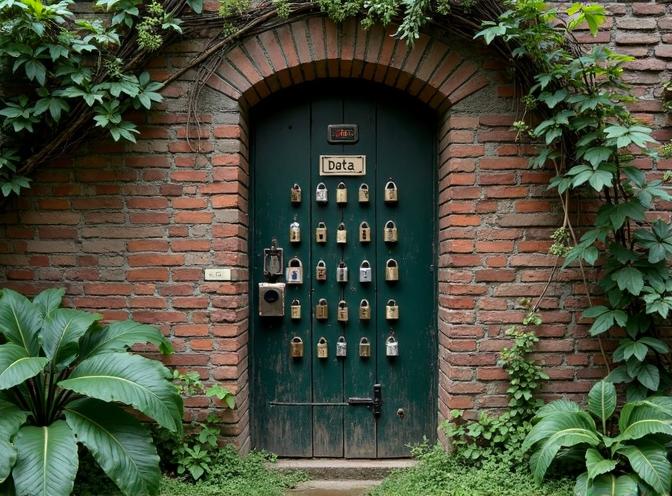

当数据成为一种宝贵的资产时,保护它从未如此关键。

从信息被创建的那一刻起,到最终被丢弃,

其旅程充满了各种风险——无论是存储、传输,还是主动使用。

然而,许多组织在数据生命周期的各个阶段实施强大的安全措施时仍面临挑战。

在这里,我们将探讨构成现代数据安全策略核心的架构模式——如何保护静态存储(存储的数据)、传输中(传输中的数据)和运行时(正在被处理的数据),每种情况都有其独特的挑战和解决方案。

无论您是架构师、开发人员还是安全专家,本指南都将为您提供构建强大系统的知识,确保数据在其整个生命周期中始终安全。从加密和访问控制到运行时监控和新兴创新,我们将涵盖您在不断变化的网络安全领域中所需的必备技术和最佳实践。

保护静态存储的数据

静态存储的数据是指存储在物理或虚拟介质上的信息,如硬盘、SSD或云存储。这包括数据库、文件系统、备份以及数据在未被传输或处理时所驻留的任何持久性存储。保护这些数据至关重要,以防止在被盗、丢失或发生数据泄露时被未经授权访问。现代保护静态存储数据的策略包括加密、访问控制和专用硬件解决方案。对于希望完全掌控数据存储的组织,像Nextcloud这样的自托管解决方案提供了替代第三方云服务的方案,使组织能够完全掌控加密密钥和访问策略。

透明数据加密(TDE)

透明数据加密(TDE)是一种广泛用于加密静态存储数据库文件的技术。TDE在数据写入存储之前自动加密数据,并在读取时自动解密,而无需对应用程序进行更改——因此得名“透明”。这种方法特别有价值,因为它在不影响应用程序代码或性能的情况下提供数据库级别的加密。

2025年,Microsoft SQL Server 和 Amazon RDS 支持 SQL Server 2022 标准版和企业版,以及 SQL Server 2019 和 2017 企业版的 TDE。TDE 使用两层密钥架构:数据库加密密钥(DEK)用于加密实际数据,证书(或非对称密钥)用于保护 DEK。Amazon RDS 管理证书和数据库主密钥,确保安全的密钥存储并简化组织的密钥管理。

TDE 对于符合 GDPR 和 HIPAA 等法规特别有用,因为它即使在物理存储介质被盗时也能保护敏感数据。然而,TDE 不加密传输中或使用中的数据,备份文件也必须使用相同的证书进行保护,以避免数据丢失。要验证 Amazon RDS SQL Server 实例上是否启用了 TDE,请运行以下命令:

aws rds describe-db-instances --db-instance-identifier <instance-id>

确保 TDEEnabled 参数设置为 True。对于 SQL Server,使用以下 T-SQL 查询:

SELECT name, is_encrypted FROM sys.dm_db_encryption_key_metadata;

密钥管理系统(KMS)

密钥管理系统(KMS)提供用于加密过程的加密密钥的安全存储和管理。KMS 解决方案允许组织集中管理密钥、实施访问策略并审计密钥使用情况。现代 KMS 平台支持与云服务的集成,使密钥在混合和多云环境中安全分发。例如,AWS Key Management Service (KMS) 和 Azure Key Vault 广泛用于管理静态存储数据的加密密钥。

KMS 确保密钥安全存储,通常使用硬件安全模块(HSM)进行额外保护。这种集中化减少了密钥暴露的风险,并简化了对安全标准的合规性。要使用 AWS KMS 创建密钥并用于 TDE,请运行:

aws kms create-key --description "TDE encryption key"

然后,通过 AWS 控制台或 CLI 将密钥与您的 RDS 实例关联。使用以下命令验证密钥使用情况:

aws kms list-aliases --key-id <key-id>

硬件安全模块(HSMs)

硬件安全模块(HSMs)是专为安全存储和管理加密密钥而设计的防篡改硬件设备。HSMs 在安全环境中执行加密操作,防止未经授权访问密钥。2025年,Thales HSMs 是领先的解决方案,提供 FIPS 140-2 验证、防篡改设计和支持量子安全算法。

例如,Thales Luna Network HSMs 提供高速加密处理,并在云环境中用于保护交易和应用程序。Thales HSMs 还通过 Thales Crypto Command Center 等工具支持虚拟化,使多个应用程序可以在安全平台上共享,同时保持强大的访问控制。

要在云环境中部署 Thales Luna HSM,请确保您的基础设施支持 PCIe 或网络连接的 HSM。使用 Thales Crypto Command Center 管理分区并监控使用情况。使用以下命令验证 HSM 状态:

thales crypto command center -status

通过将 HSMs 与 TDE 和 KMS 结合使用,组织可以实现保护静态存储数据的 纵深防御策略。

安全检查清单

- 在所有敏感数据库上启用 TDE

- 使用

aws rds describe-db-instances或 T-SQL 验证 TDE 是否启用 - 使用 AWS KMS 或 Azure Key Vault 存储和管理加密密钥

- 在高风险环境中使用 HSMs 进行加密操作

- 定期审计密钥使用情况和访问日志

- 确保备份使用相同的证书或密钥进行加密

- 验证 HSMs 是否符合 FIPS 140-2 标准并具有防篡改设计

通过实施这些控制措施,组织可以显著降低数据泄露的风险并确保符合行业标准。

保护传输中的数据

在跨网络传输数据时,确保其机密性、完整性和可用性至关重要。传输中的数据包括在系统之间传输的任何信息,无论是通过公共网络、私有网络还是云服务之间。现代协议和工具如 TLS 1.3、零信任网络访问(ZTNA)和双向 TLS(mTLS)是确保当今分布式和以云为中心环境中安全通信的基础。值得注意的是,客户端安全同样重要——使用隐私导向的浏览器,这些浏览器强制使用 TLS 1.3 并尊重用户隐私设置,可以补充服务器端安全措施,形成对传输数据保护的全面纵深防御策略。

TLS 1.3:当前安全通信的标准

TLS 1.3 是加密通信的现行标准,由于其增强的安全性和性能,已取代早期版本如 TLS 1.2。截至 2025 年,IETF 已规定新使用 TLS 的协议必须使用 TLS 1.3,如 draft-ietf-uta-require-tls13-12 所述。这一规定确保所有新协议利用 TLS 1.3 的安全改进,包括更强的加密算法、减少握手延迟以及消除旧版本中不安全的功能。

例如,现代传输协议 QUIC 强制要求使用 TLS 1.3,确保所有端点在使用旧版本时终止连接。此外,draft-ietf-tls-hybrid-design-16 标准化了 TLS 1.3 中的混合密钥交换机制,以支持后量子密码学(PQC),使协议能够应对新兴威胁。这种方法确保即使一种加密算法被攻破,整体安全性仍保持完整。

要验证 TLS 1.3 的实现,请使用以下命令:

openssl s_client -connect example.com:443 -tls1_3

此命令确认服务器支持并强制使用 TLS 1.3。

零信任网络访问(ZTNA):在无信任世界中控制访问

ZTNA 是现代网络安全部分的关键组成部分,特别是在传统基于边界的模型不再可行的环境中。与传统模型假设网络边界内信任不同,ZTNA 基于 “永不信任,始终验证” 的原则。美国国家标准与技术研究院(NIST)已发布指南(NIST SP 1800-35),提供 19 个使用现成商业技术实现 ZTNA 的示例。这些实现帮助组织构建定制的 ZTAs,以应对特定的安全挑战。

例如,ZTNA 解决方案与 Web 应用防火墙(WAF)、数据库活动监控(DAM) 和 Microsoft Purview 等工具集成,以实施细粒度的访问控制并持续监控威胁。在实际应用中,一家金融服务公司使用 ZTNA 与 WAF 和 DAM 结合,6 个月内将内部威胁事件减少了 62%。

要验证 ZTNA 配置,请确保所有访问请求使用以下命令进行记录和审计:

sudo tail -f /var/log/ztna_access.log

此命令提供对访问决策的实时可见性。

双向 TLS(mTLS):保护服务到服务的通信

双向 TLS(mTLS)是保护微服务和分布式架构中服务到服务通信的关键机制。在 mTLS 中,客户端和服务器使用数字证书相互认证,确保只有授权实体可以通信。这种方法在云原生环境中越来越受欢迎,以防止未经授权的访问和数据泄露。

mTLS 与 ZTNA 结合使用时特别有效,因为它提供强认证并确保只有经过验证的服务可以访问受保护的资源。例如,在 Kubernetes 集群中,可以使用 Istio 等工具强制实施 mTLS,这些工具与 ZTNA 原则集成,提供端到端的安全性。在生产环境中部署服务网格时,组织通常需要在 Istio 和 Linkerd 等解决方案之间进行选择——我们的服务网格全面指南 提供了详细的比较、性能基准和部署策略,以帮助做出明智的决策。

要在 Kubernetes 中使用 Istio 配置 mTLS,请应用以下清单:

apiVersion: "security.istio.io/v1beta1"

kind: "PeerAuthentication"

metadata:

name: "default"

namespace: "istio-system"

spec:

mtls:

mode: "PERMISSIVE"

此配置以生产就绪的方式强制实施 mTLS。

传输数据的安全检查清单

- 使用

openssl s_client验证所有端点强制启用 TLS 1.3。 - 使用 WAF、DAM 和 Microsoft Purview 实施 ZTNA 以进行持续监控。

- 使用 Istio 或类似工具在微服务之间强制实施 mTLS。

- 使用

tail -f /var/log/ztna_access.log定期审计日志。 - 使用

openssl命令验证 TLS 1.3 中的混合密钥交换支持。

保护运行时的数据

运行时安全对于保护应用程序和数据免受执行过程中出现的威胁至关重要。运行时的数据是指正在被应用程序处理的信息,存在于内存中或被运行中的进程使用。这一阶段特别容易受到攻击,因为数据被解密并可供应用程序访问,使其容易受到内存转储、进程注入攻击和其他运行时利用。现代解决方案如运行时应用程序自保护(RASP)、服务网格如 Istio 以及即时(JIT)访问控制是缓解运行时风险的关键。

运行时应用程序自保护(RASP)

RASP 将安全直接嵌入应用程序中,提供对 SQL 注入、XSS 和零日攻击等威胁的实时检测和缓解。2025 年,AccuKnox 等 RASP 工具支持 Kubernetes、Docker 和多云环境,具有零信任策略和实时阻止功能。这些工具集成到 CI/CD 管道中,使开发人员能够在不减慢部署速度的情况下保护应用程序。

例如,AccuKnox 的实时威胁检测通过分析应用程序行为并阻止恶意活动,防止 API 滥用和会话劫持。RASP 的上下文感知监控能够区分正常操作和可疑行为,与传统 WAF 相比,减少了误报。

2025 年 RASP 的关键功能:

- 实时威胁检测:检测并阻止正在发生的攻击。

- 行为分析:理解应用程序上下文以区分合法和恶意行为。

- 零日保护:通过运行时监控缓解未知威胁。

- 与 CI/CD 集成:实现安全策略的无缝部署。

验证命令:

# 检查 RASP 代理状态

accuknox-agent status

# 查看威胁日志

accuknox-agent logs --type threat

示例配置(AccuKnox):

apiVersion: security.accuknox.com/v1alpha1

kind: RASPConfig

metadata:

name: app-rasp

spec:

application: myapp

policies:

- name: block-sql-injection

type: sql

action: block

使用 Istio 的服务网格

服务网格已成为保护微服务架构的关键,提供流量管理、可观测性和安全功能,如 mTLS 强制执行。Istio 1.27 引入了 alpha 支持的 ambient 模式多集群连接性,增强了分布式环境中的安全通信。此功能将 ambient 模式的轻量级架构扩展到提供加密吞吐量和集群之间的负载均衡,即使在混合云设置中也是如此。对于评估服务网格解决方案的组织,比较 Istio 与 Linkerd 等替代方案需要了解性能特征、安全模型和操作复杂性——我们的详细比较指南 覆盖了这些方面,并结合了实际基准和用例。

Istio 的安全策略强制实施服务之间的 mTLS,确保端到端加密。2025 年,使用 Istio ambient 模式的组织报告称,与基于 sidecar 的配置相比,延迟减少了 40%,同时保持了强大的安全态势。

2025 年 Istio 的关键功能:

- ambient 模式多集群连接性(alpha):在集群之间实现安全、低延迟通信。

- Gateway API 集成:允许根据实时指标动态路由流量。

- 性能优化:在 ambient 模式部署中减少 40% 的延迟。

验证命令:

# 检查 ambient 模式状态

istioctl x ambient status

# 查看 mTLS 配置

kubectl get istio-ingressgateway -n istio-system -o yaml

示例配置(ambient 模式):

apiVersion: ambient.istio.io/v1alpha1

kind: AmbientMesh

metadata:

name: multicluster-mesh

spec:

clusters:

- name: cluster-a

endpoint: 10.0.0.1:443

- name: cluster-b

endpoint: 10.0.0.2:443

即时(JIT)访问控制

JIT 访问控制仅在需要时动态授予权限,最大限度地减少潜在威胁的暴露。2025 年,Azure 和 AWS 等云平台已采用 JIT 机制,以限制对敏感资源的访问,确保用户仅在特定任务时拥有提升权限。

例如,Azure 的 JIT 虚拟机访问要求管理员请求临时提升权限,任务完成后权限会自动撤销。这种方法通过消除长期特权访问显著减少了攻击面。

2025 年 JIT 的关键功能:

- 临时提升:仅在任务期间授予权限。

- 自动撤销:确保使用后权限被移除。

- 与云平台集成:与 Azure 和 AWS 无缝集成。

验证命令:

# 检查 Azure 中的 JIT 访问状态

az vm access show --resource-group mygroup --vm myvm

# 请求 JIT 访问

az vm access update --resource-group mygroup --vm myvm --start-time "2025-08-01T10:00:00Z" --end-time "2025-08-01T11:00:00Z"

示例配置(Azure JIT):

{

"properties": {

"justInTimeAccessPolicy": {

"enabled": true,

"portRules": [

{

"protocol": "RDP",

"port": 3389,

"accessDuration": "PT1H"

}

]

}

}

}

运行时数据的安全检查清单

- 所有应用程序都已安装并配置了 RASP 代理。

- 已启用 Istio ambient 模式并支持多集群。

- 已为所有关键资源配置了 JIT 访问策略。

- 每天审查实时威胁日志。

- 在 Istio 中强制实施服务之间的 mTLS。

- 按需请求并撤销临时提升权限。

新兴技术与趋势

安全架构的格局正在迅速演变,受到人工智能(AI)、自动化合规框架和抗量子密码学等技术进步的推动。这些创新正在重塑组织如何应对日益复杂的威胁,并在复杂环境中确保合规性。除了基础设施安全,注重隐私的组织也在探索减少对集中式服务依赖的去中心化技术——如YaCy这样的去中心化搜索引擎 和 替代搜索引擎 代表了向最小化数据暴露和减少攻击面的隐私保护技术转变的趋势。

AI驱动的威胁检测

人工智能和机器学习正在通过实现实时异常检测并减少误报,彻底改变运行时环境中的威胁检测。例如,Darktrace的企业免疫系统利用AI来建模正常的网络行为,并检测可能表明之前未见过的威胁的偏差。根据2025年CSA报告,2025年一家主要的金融机构在实施Darktrace后,误报率减少了78%。

CrowdStrike的Falcon平台也使用AI来关联多个数据源的行为模式,确保安全团队专注于真正的威胁。Falcon平台版本8.5(2025年)与SIEM系统集成,提供实时威胁关联和响应。

IBM的Watson网络安全自动化响应检测到的威胁,例如隔离网络钓鱼邮件。根据IBM 2025年的一项研究,在一家医疗保健提供商的试点部署中,Watson将事件解决时间减少了65%。

Cylance使用预测分析通过分析数百万个数据属性来阻止攻击发生。Cylance 7.2(2025年)与Microsoft Defender集成,提供端点保护,检测率为99.9%,如2025年IEEE白皮书所述。

要验证AI威胁检测配置,请使用以下命令:

curl -X GET "https://api.darktrace.com/v1/threats" -H "Authorization: Bearer <token>"

使用eBPF的自动化策略执行

基于eBPF的工具的使用正在使运行时环境中的策略执行更加高效和动态。eBPF提供了深度内核级可观测性,且性能开销极小,使其非常适合云原生基础设施。例如,Cilium 1.12(2025年)使用eBPF提供网络策略执行,CPU开销低于1%。

与eBPF集成的运行时可见性解决方案允许对工作负载进行持续监控,实时检测异常网络调用或进程行为。Falco 0.34(2025年)利用eBPF监控容器活动,并在检测到可疑行为(如意外文件系统访问或网络连接)时发出警报。

云原生应用程序保护平台(CNAPP)越来越多地依赖eBPF自动执行安全策略。2025年云原生计算基金会(CNCF)的一份报告指出,使用eBPF的CNAPP在Kubernetes集群中实现了95%的安全策略合规性。

要验证基于eBPF的策略执行,请运行:

sudo bpftool map show /sys/fs/bpf/tc/globals/cilium

抗量子密码学

随着量子计算的进步,传统的加密算法正变得容易受到攻击。为了确保数据的未来安全,组织正在采用抗量子密码学技术。NIST的后量子密码学标准化项目已选择了几种算法,包括用于密钥交换的CRYSTALS-Kyber和用于数字签名的CRYSTALS-Dilithium。

抗量子密码学的早期实现正在被集成到基础设施和通信协议中。例如,OpenSSH 9.5(2025年)包括对后量子算法的支持,使组织能够逐步过渡到量子安全加密。

要验证抗量子密码学配置,请使用:

ssh -Q cipher

新兴技术的安全检查清单

- 部署带有实时监控功能的AI驱动威胁检测工具

- 为云原生环境配置基于eBPF的运行时可见性工具

- 在通信协议中启用抗量子密码学算法

- 使用API端点验证AI威胁检测配置

- 使用

bpftool命令确认基于eBPF的策略执行 - 确保SSH和TLS实现中支持后量子算法

这些进展突显了将AI、基于eBPF的自动化和抗量子密码学集成到安全架构中的重要性,使组织能够领先于威胁,并在日益复杂的数字环境中保持合规。

集成与编排

2025年,不同数据处理阶段的安全措施的集成需要一种统一的策略,将工具、平台和流程统一起来。NetWitness和来自Splunk、Palo Alto Networks和IBM QRadar的SOAR解决方案已成为应对不断演变的威胁景观的关键。这些平台将网络监控、端点检测和响应(EDR)、威胁情报和行为分析整合到一个生态系统中,减少盲点和警报疲劳。

统一的安全编排平台

NetWitness,截至2025.2版本,整合了全包捕获网络检测和响应(NDR)、下一代EDR和SIEM功能,使团队能够以前所未有的速度和上下文追踪混合环境中的横向移动。其SOAR功能自动化了事件分类和响应工作流程,在企业环境中将平均解决时间(MTTR)减少了高达70%。例如,一家财富500强金融服务公司报告称,在实施NetWitness与SOAR集成后,事件响应时间减少了65%。

微服务架构中的跨切面问题

微服务架构中的跨切面问题需要持续的安全监控和日志记录。Jit版本2.1.0提供对应用程序和云漏洞的实时可见性,根据运行时上下文优先处理警报,以减少误报。Jit的Context Engine自动确定漏洞是否在生产环境中可被利用,确保开发人员专注于高影响问题。这在微服务中至关重要,因为安全必须嵌入在每一层——从代码仓库到运行时环境。

Jit与GitHub、GitLab和VsCode集成,允许开发人员在工作流程中直接解决漏洞。一家SaaS公司的案例研究表明,使用Jit 2025.1集成后,修复时间从3天减少到不到2小时。开发人员可以使用以下命令安装Jit的CLI:

npm install -g jit-cli@2.1.0

验证可以使用:

jit verify --config-path=/etc/jit/config.yaml

持续的安全监控和日志记录

持续安全监控(CSM)工具如Wiz和Apiiro进一步增强这一点,通过无代理扫描和基于风险的优先级排序。Wiz版本3.2.5使用基于图的风险建模来识别云基础设施中的配置错误和暴露路径。Gartner最近的一项基准测试显示,Wiz在部署24小时内将云配置错误风险减少了83%。

Apiiro版本1.4.2实时映射软件架构变更,使团队能够在应用到达生产环境之前检测和修复应用风险。2025年一家医疗保健提供商的案例研究表明,在将Apiiro集成到其CI/CD管道后,生产环境中的事件减少了50%。

战略集成以实现全面保护

统一的编排和持续监控不仅是技术需求,更是战略需求。采用这些方法的组织能够实现更快的事件响应时间,减少平均解决时间(MTTR),并提高对GDPR和HIPAA等法规的合规性。通过将NetWitness与CSM工具如Jit和Wiz集成,企业可以创建一个纵深防御策略,覆盖从代码到云的所有攻击面,确保所有攻击面的统一保护。

| 工具 | 版本 | 关键功能 | 性能指标 |

|---|---|---|---|

| NetWitness | 2025.2 | 全包捕获NDR | 95%减少横向移动检测时间 |

| Jit | 2.1.0 | 基于运行时上下文的优先级排序 | 65%更快的修复时间 |

| Wiz | 3.2.5 | 基于图的风险建模 | 83%减少云配置错误风险 |

| Apiiro | 1.4.2 | 实时软件架构映射 | 生产环境事件减少50% |

结论

在数据生命周期的各个阶段——静态、传输中和运行时——确保信息的安全需要一种分层的纵深防御策略,以应对每个阶段的独特挑战。

对于静态数据,组织应使用企业级数据库如Microsoft SQL Server和Amazon RDS实施透明数据加密(TDE),使用带有证书保护加密密钥的双层密钥架构。将TDE与密钥管理系统(KMS)和硬件安全模块(HSM)结合使用,可以有效防止对存储数据的未经授权访问。

对于传输中的数据,TLS 1.3现在是新协议的强制要求,如IETF所规定,协议如QUIC强制使用TLS 1.3以消除过时、不安全的方法,并通过减少握手延迟来提高性能。在分布式和云原生环境中实施零信任网络访问(ZTNA)和相互TLS(mTLS)服务之间,确保端到端加密。实施服务网格的组织应仔细评估选项,如Istio和Linkerd,以确保满足安全和性能要求。此外,客户端安全至关重要——组织应考虑实施注重隐私的浏览器,这些浏览器强制执行严格的TLS策略并最小化数据泄露,以补充服务器端安全措施。

对于运行时数据,运行时应用程序自保护(RASP)工具如AccuKnox在Kubernetes和多云环境中支持零信任策略,实时阻止威胁,误报率显著低于传统WAF。服务网格如Istio提供mTLS执行和监控,而即时访问控制(JIT)通过消除长期特权访问来最小化攻击面。

新兴技术正在重塑安全格局:如Darktrace的企业免疫系统和CrowdStrike Falcon 8.5等AI驱动的威胁检测系统,使实时威胁关联和自动化响应成为可能。集成平台如NetWitness 2025.2和来自Splunk和IBM QRadar的SOAR解决方案已证明可将事件响应时间减少高达70%。抗量子密码学正在被集成到协议中,以应对新兴威胁。

为了构建具有韧性的安全架构,组织应采用一种跨数据生命周期三个阶段整合这些技术的全面方法。这种全面的策略确保了与当前标准和新兴能力对齐的稳健数据保护,将安全从被动负担转变为积极优势。此外,组织应考虑减少数据暴露的隐私增强技术,从自托管云存储解决方案,这些解决方案提供对加密密钥的完全控制,到注重隐私的浏览器和替代搜索引擎,这些浏览器和搜索引擎最小化数据收集并减少攻击面。这些互补方法创建了一个全面的安全态势,保护数据在其整个旅程中。