Architectuurpatronen voor het beveiligen van gegevens: In rust, tijdens het transport en tijdens de uitvoering

Volledige beveiligingsgids - gegevens in rust, in transit, tijdens uitvoering

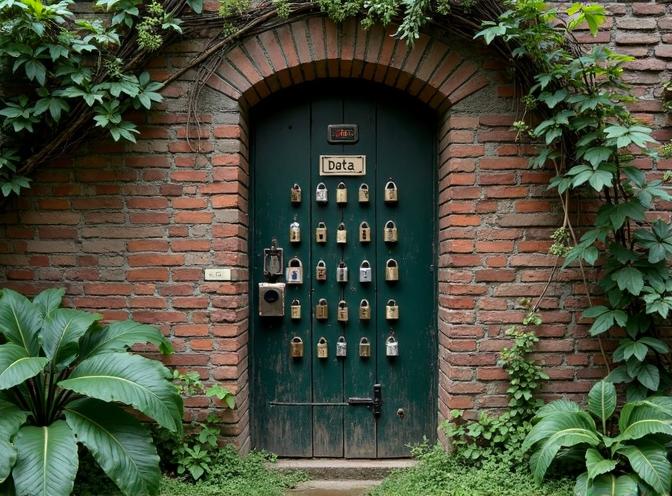

Wanneer gegevens een waardevol activum zijn, is het beveiligen ervan nooit belangrijker geweest.

Vanaf het moment dat informatie wordt gecreëerd tot het moment dat het wordt verwijderd,

is de reis van de gegevens vol risico’s - ofwel opgeslagen, overgedragen of actief gebruikt.

Toch worstelen nog steeds veel organisaties met het implementeren van robuuste beveiligingsmaatregelen op alle stappen van de levenscyclus van gegevens.

Hieronder bespreken we de architecturale patronen die de kern vormen van moderne data-beveiligingsstrategieën - hoe informatie te beveiligen in rust (opgeslagen gegevens), in beweging (gegevens tijdens de overdracht), en tijdens het gebruik (gegevens die actief worden verwerkt), elk met hun eigen unieke uitdagingen en oplossingen.

Of je nu architect, ontwikkelaar of beveiligingsprofessional bent, deze gids zal je voorzien van de kennis om duurzame systemen te bouwen die gegevens veilig houden gedurende hun hele levenscyclus.

Van encryptie en toegangscontrole tot runtime monitoring en opkomende innovaties, bespreken we de essentiële technologieën en beste praktijken die je nodig hebt om vooruit te blijven in de voortdurend veranderende wereld van cybersecurity.

Beveiligen van Gegevens in Rust

Gegevens in rust verwijst naar informatie die op fysieke of virtuele media is opgeslagen, zoals harde schijven, SSDs of cloudopslag. Dit omvat databases, bestandssystemen, back-ups en elke vorm van blijvende opslag waarin gegevens zich bevinden wanneer ze niet actief worden overgedragen of verwerkt. Het beschermen van deze gegevens is cruciaal om ongeoorloofde toegang te voorkomen bij diefstal, verlies of lekken. Moderne strategieën voor het beveiligen van gegevens in rust omvatten encryptie, toegangscontrole en gespecialiseerde hardwareoplossingen. Voor organisaties die volledige controle willen over hun gegevensopslag, bieden zelfhostingoplossingen zoals Nextcloud een alternatief aan voor derde-partij cloudservices, waardoor organisaties volledige controle kunnen behouden over encryptiesleutels en toegangsbeleid.

Transparent Data Encryption (TDE)

Transparent Data Encryption (TDE) is een veelgebruikte techniek voor het versleutelen van databasebestanden in rust. TDE versleutelt automatisch gegevens voordat ze worden opgeslagen en ontsleutelt ze wanneer ze worden gelezen, zonder dat wijzigingen in de toepassingen nodig zijn – hierdoor het begrip “transparant”. Deze aanpak is vooral waardevol omdat ze encryptie op databaselvl biedt zonder invloed te hebben op toepassingscode of prestaties.

In 2025 ondersteunen Microsoft SQL Server en Amazon RDS TDE voor SQL Server 2022 Standard en Enterprise-uitgaven, evenals SQL Server 2019 en 2017 Enterprise-uitgaven. TDE gebruikt een tweelagen-sleutelarchitectuur: een databaserversleutelsleutel (DEK) versleutelt de werkelijke gegevens, en een certificaat (of asymmetrische sleutel) beschermt de DEK. Amazon RDS beheert het certificaat en de databasemaatschappelijke sleutel, waardoor veilige sleutelopslag en vereenvoudigde sleutelbeheer voor organisaties wordt gegarandeerd.

TDE is vooral nuttig voor naleving van regelgevingen zoals GDPR en HIPAA, omdat het gevoelige gegevens beschermt zelfs als fysieke opslagmedia worden gestolen. TDE versleutelt echter geen gegevens in beweging of tijdens het gebruik, en back-upbestanden moeten ook met hetzelfde certificaat worden beschermd om gegevensverlies te voorkomen. Om te controleren of TDE is ingeschakeld op een Amazon RDS SQL Server-instantie, voer de volgende opdracht uit:

aws rds describe-db-instances --db-instance-identifier <instance-id>

Zorg ervoor dat de parameter TDEEnabled is ingesteld op True. Voor SQL Server, gebruik de volgende T-SQL-query:

SELECT name, is_encrypted FROM sys.dm_db_encryption_key_metadata;

Sleutelbeheersystemen (KMS)

Sleutelbeheersystemen (KMS) bieden veilige opslag en beheer van cryptografische sleutels die worden gebruikt in encryptieprocessen. KMS-oplossingen laten organisaties centraal sleutels beheren, toegangsbeleid toepassen en sleutelgebruik auditeren. Moderne KMS-platforms ondersteunen integratie met cloudservices, waardoor veilige sleutelverdeling mogelijk is in hybride en multi-cloudomgevingen. Bijvoorbeeld, AWS Key Management Service (KMS) en Azure Key Vault worden breed gebruikt om encryptiesleutels te beheren voor gegevens in rust.

KMS zorgt ervoor dat sleutels veilig worden opgeslagen, vaak met behulp van Hardware Security Modules (HSMs) voor extra bescherming. Deze centralisatie vermindert het risico op sleuteluitleaking en vereenvoudigt naleving van beveiligingsnormen. Om een sleutel in AWS KMS aan te maken en te gebruiken voor TDE, voer uit:

aws kms create-key --description "TDE encryptiesleutel"

Vervolgens associeer je de sleutel met je RDS-instantie via de AWS-console of CLI. Controleer sleutelgebruik met:

aws kms list-aliases --key-id <key-id>

Hardware Security Modules (HSMs)

Hardware Security Modules (HSMs) zijn tamper-resistant hardwareapparaten die zijn ontworpen om cryptografische sleutels veilig op te slaan en te beheren. HSMs voeren cryptografische bewerkingen uit binnen een veilige omgeving, waardoor ongeoorloofde toegang tot sleutels wordt voorkomen. In 2025 zijn Thales HSMs leidende oplossingen, die FIPS 140-2-validatie, tamper-evident ontwerp en ondersteuning voor quantum-safe algoritmen bieden.

Thales Luna Network HSMs, bijvoorbeeld, bieden hoge snelheid cryptografische verwerking en worden gebruikt in cloudomgevingen om transacties en toepassingen te beveiligen. Thales HSMs ondersteunen ook virtualisatie via tools zoals Thales Crypto Command Center, waardoor meerdere toepassingen een veilige platform kunnen delen terwijl sterke toegangscontrole wordt behouden.

Om een Thales Luna HSM in een cloudomgeving te implementeren, zorg er dan voor dat je infrastructuur PCIe of netwerkgekoppelde HSMs ondersteunt. Gebruik de Thales Crypto Command Center om partities te beheren en gebruik te controleren. Controleer HSM-status met:

thales crypto command center -status

Door HSMs te combineren met TDE en KMS, kunnen organisaties een defense-in-depth-strategie bereiken voor het beveiligen van gegevens in rust.

Beveiligingschecklist

- TDE inschakelen op alle gevoelige databases

- Controleer of TDE is ingeschakeld met

aws rds describe-db-instancesof T-SQL - Gebruik AWS KMS of Azure Key Vault voor het opslaan en beheren van encryptiesleutels

- Gebruik HSMs voor cryptografische bewerkingen in hoge risico-omgevingen

- Regelmatig audit van sleutelgebruik en toegangslogboeken

- Zorg dat back-ups met hetzelfde certificaat of sleutel zijn versleuteld

- Controleer of HSMs FIPS 140-2-compliant en tamper-evident zijn

Door deze controles te implementeren, kunnen organisaties het risico op gegevenslekken aanzienlijk verminderen en naleving van industrieënstandaarden waarborgen.

Beveiligen van Gegevens in Beweging

Het beveiligen van gegevens tijdens de overdracht over netwerken is cruciaal voor het behouden van vertrouwelijkheid, integriteit en beschikbaarheid. Gegevens in beweging omvatten elke informatie die wordt overgedragen tussen systemen, ofwel via openbare netwerken, private netwerken of tussen cloudservices. Moderne protocollen en tools zoals TLS 1.3, Zero Trust Network Access (ZTNA) en mutual TLS (mTLS) zijn fundamenteel voor het waarborgen van beveiligde communicatie in hedendaagse gedistribueerde en cloud-first omgevingen. Het is ook opmerkelijk dat clientzijdebeveiliging even belangrijk is – het gebruik van privacy-gerichte browsers die TLS 1.3 en respect voor gebruikersprivacyinstellingen verplichten, complement serverzijdebeveiligingsmaatregelen en creëren een uitgebreide defense-in-depth aanpak voor gegevensbescherming in beweging.

TLS 1.3: Het Huidige Standaard voor Veilige Communicatie

TLS 1.3 is de standaard voor versleutelde communicatie, vervangend oudere versies zoals TLS 1.2 vanwege de verbeterde beveiliging en prestaties. Tot 2025 heeft de IETF bepaald dat nieuwe protocollen die TLS gebruiken TLS 1.3 moeten vereisen, zoals beschreven in de draft-ietf-uta-require-tls13-12. Deze bepaling zorgt ervoor dat alle nieuwe protocollen de beveiligingsverbeteringen van TLS 1.3 gebruiken, waaronder sterke cryptografische algoritmen, verminderde handshakelatentie en het verwijderen van onveilige functies die in oudere versies aanwezig zijn.

Bijvoorbeeld, QUIC, een moderne transportprotocoll, vereist TLS 1.3 als vereiste, waardoor alle eindpunten verbindingen afsluiten als een oudere versie wordt gebruikt. Bovendien standaardiseert draft-ietf-tls-hybrid-design-16 hybride sleuteluitwisselingsmechanismen in TLS 1.3 om post-quantum cryptografie (PQC) te ondersteunen, waardoor het protocol toekomstbestendig is tegen opkomende bedreigingen. Deze aanpak zorgt ervoor dat zelfs als één cryptografisch algoritme wordt gekraakt, de overgehele beveiliging intact blijft.

Om de implementatie van TLS 1.3 te controleren, gebruik de volgende opdracht:

openssl s_client -connect example.com:443 -tls1_3

Deze opdracht bevestigt dat de server TLS 1.3 ondersteunt en vereist.

Zero Trust Network Access (ZTNA): Toegangscontrole in een Vertrouweloze Wereld

ZTNA is een essentieel onderdeel van moderne netwerkbeveiliging, vooral in omgevingen waar traditionele perimetersmodellen niet langer haalbaar zijn. In tegenstelling tot traditionele modellen die vertrouwen aannemen binnen een netwerkperimeter, werkt ZTNA op de principes van “nooit vertrouwen, altijd verifiëren.” Het National Institute of Standards and Technology (NIST) heeft richtlijnen gepubliceerd (NIST SP 1800-35) die 19 voorbeelden van ZTNA-uitvoeringen met commerciële off-the-shelf-technologieën beschrijven. Deze implementaties helpen organisaties om aangepaste ZTAs te bouwen die hun specifieke beveiligingsuitdagingen aanspreken.

Bijvoorbeeld, ZTNA-oplossingen integreren met tools zoals Web Application Firewalls (WAFs), Database Activity Monitoring (DAM) en Microsoft Purview om granulaire toegangscontrole te versterken en continu te monitoren op bedreigingen. In een reële implementatie heeft een financiële dienstverlener ZTNA met WAFs en DAM gebruikt om binnenbedrijfsdreigingen met 62% te verminderen over zes maanden.

Om de ZTNA-configuratie te controleren, zorg er dan voor dat alle toegangsverzoeken worden gelogd en geaudit met:

sudo tail -f /var/log/ztna_access.log

Deze opdracht biedt real-time zichtbaarheid op toegangsbeslissingen.

Mutual TLS (mTLS): Beveiligen van Dienst-naar-Dienst Communicatie

Mutual TLS (mTLS) is een belangrijk mechanisme voor het beveiligen van dienst-naar-dienst communicatie in microservices en gedistribueerde architecturen. Bij mTLS verifiëren zowel de client als de server elkaar met behulp van digitale certificaten, waardoor alleen geautoriseerde entiteiten communicatie kunnen voeren. Deze aanpak wordt steeds vaker gebruikt in cloud-native omgevingen om ongeoorloofde toegang en gegevenslekken te voorkomen.

mTLS is vooral effectief in combinatie met ZTNA, omdat het sterke verificatie biedt en zorgt dat alleen gecontroleerde diensten toegang krijgen tot beveiligde resources. Bijvoorbeeld, in een Kubernetes-cluster kan mTLS worden aangebracht tussen diensten met tools zoals Istio, die integreren met ZTNA-principes om eind- tot eindbeveiliging te bieden. Bij het implementeren van dienstnetwerken in productie, moeten organisaties vaak kiezen tussen oplossingen zoals Istio en Linkerd op basis van hun specifieke vereisten – onze uitgebreide gids over dienstnetwerken biedt gedetailleerde vergelijkingen, prestatiebenchmark en implementatiestrategieën om beslissingen te ondersteunen.

Om mTLS in Kubernetes met Istio te configureren, toepassen de volgende manifest:

apiVersion: "security.istio.io/v1beta1"

kind: "PeerAuthentication"

metadata:

name: "default"

namespace: "istio-system"

spec:

mtls:

mode: "PERMISSIVE"

Deze configuratie voert mTLS op een productie-geoorloofde manier uit.

Beveiligingschecklist voor Gegevens in Beweging

- Zorg dat TLS 1.3 op alle eindpunten wordt ingeschakeld met

openssl s_client-verificatie. - Implementeer ZTNA met WAFs, DAM en Microsoft Purview voor continue monitoring.

- Voer mTLS uit tussen microservices met Istio of vergelijkbare tools.

- Controleer logboeken regelmatig met

tail -f /var/log/ztna_access.log. - Verifieer ondersteuning voor hybride sleuteluitwisseling in TLS 1.3 met

openssl-opdrachten.

Beveiligen van Gegevens tijdens het gebruik

Runtimebeveiliging is essentieel om toepassingen en gegevens te beschermen tegen bedreigingen die zich voordoen tijdens de uitvoering. Gegevens tijdens het gebruik verwijzen naar informatie die actief wordt verwerkt door toepassingen, zich bevindt in het geheugen of wordt gebruikt door lopende processen. Deze fase is vooral kwetsbaar omdat gegevens gedecodeerd zijn en toegankelijk zijn voor toepassingen, waardoor ze kwetsbaar zijn voor geheugenafbeeldingen, processeninjectie-aanvallen en andere runtime-exploits. Moderne oplossingen zoals Runtime Application Self-Protection (RASP), dienstnetwerken zoals Istio en Just-In-Time (JIT) toegangscontrole zijn essentieel om runtime-risico’s te verminderen.

Runtime Application Self-Protection (RASP)

RASP integreert beveiliging direct in toepassingen, waardoor real-time detectie en beveiliging van bedreigingen zoals SQL-injectie, XSS en nul-dag-aanvallen mogelijk is. In 2025 ondersteunen RASP-tools zoals AccuKnox Kubernetes, Docker en multi-cloudomgevingen met zero-trustbeleid en real-time blokkering. Deze tools integreren in CI/CD-pijplijnen, waardoor ontwikkelaars toepassingen kunnen beveiligen zonder dat implementaties vertragen.

Bijvoorbeeld, AccuKnox’s real-time bedreigingsdetectie voorkomt API-abus en sessieovername door toepassingsgedrag te analyseren en schadelijke activiteit te blokkeren voordat het schade veroorzaakt. RASP’s contextbewuste monitoring onderscheidt normale operaties van verdachte activiteit, waardoor valse positieven in vergelijking met traditionele WAFs worden verminderd.

Belangrijke RASP-functies in 2025:

- Real-time bedreigingsdetectie: Detecteert en blokkeert aanvallen terwijl ze zich voordoen.

- Gedraganalyse: Begrijpt toepassingscontext om legitieme en schadelijke activiteit te onderscheiden.

- Nul-dagbescherming: Vermindert onbekende bedreigingen via runtime monitoring.

- Integratie met CI/CD: Stelt veiligheidsbeleid eenvoudig in te voegen in implementaties.

Verificatieopdrachten:

# Controleer RASP-agentstatus

accuknox-agent status

# Bekijk bedreigingslogboeken

accuknox-agent logs --type threat

Voorbeeldconfiguratie (AccuKnox):

apiVersion: security.accuknox.com/v1alpha1

kind: RASPConfig

metadata:

name: app-rasp

spec:

application: myapp

policies:

- name: block-sql-injection

type: sql

action: block

Dienstnetwerken met Istio

Dienstnetwerken zijn essentieel geworden voor het beveiligen van microservicesarchitecturen, waardoor verkeerbeheer, observabiliteit en beveiligingskenmerken zoals mTLS-uitvoering mogelijk zijn. Istio 1.27 introduceerde alpha-ondersteuning voor ambient mode multiclusterconnectiviteit, waardoor veilige communicatie mogelijk is in gedistribueerde omgevingen. Dit kenmerk breidt de lichte architectuur van ambient mode uit om versleutelde doorvoer en loadbalancing tussen clusters te bieden, zelfs in hybride cloudopstellingen. Voor organisaties die dienstnetwerkoplossingen evalueren, vereist het vergelijken van Istio met alternatieven zoals Linkerd het begrijpen van prestatiekenmerken, beveiligingsmodellen en operationele complexiteit – onze gedetailleerde vergelijkingsgids behandelt deze aspecten met reële benchmark en gebruikscases.

Istio’s beveiligingsbeleid voert mutual TLS uit tussen diensten, waardoor eind- tot eindversleuteling wordt gegarandeerd. In 2025 rapporteerden organisaties die Istio’s ambient mode gebruiken een 40% verminderde latentie in vergelijking met sidecar-gebaseerde configuraties, terwijl sterke beveiligingspostures worden behouden.

Belangrijke Istio-functies in 2025:

- Ambient mode multiclusterconnectiviteit (alpha): Stelt veilige, lage latentie communicatie mogelijk tussen clusters.

- Gateway API-integratie: Stelt dynamische verkeersroutering mogelijk op basis van real-time metrieken.

- Prestatieoptimalisatie: Vermindert latentie met 40% in ambient mode-implementaties.

Verificatieopdrachten:

# Controleer ambient mode status

istioctl x ambient status

# Bekijk mutual TLS configuratie

kubectl get istio-ingressgateway -n istio-system -o yaml

Voorbeeldconfiguratie (Ambient Mode):

apiVersion: ambient.istio.io/v1alpha1

kind: AmbientMesh

metadata:

name: multicluster-mesh

spec:

clusters:

- name: cluster-a

endpoint: 10.0.0.1:443

- name: cluster-b

endpoint: 10.0.0.2:443

Just-In-Time (JIT) Toegangscontrole

JIT-toegangscontrole verleent toegang dynamisch alleen wanneer het nodig is, waardoor blootstelling aan potentiële bedreigingen wordt beperkt. In 2025 hebben cloudplatforms zoals Azure en AWS JIT-mechanismen aangenomen om toegang tot gevoelige resources te beperken, waardoor gebruikers alleen verhoogde rechten krijgen voor specifieke taken.

Bijvoorbeeld, Azure’s JIT VM-toegang vereist dat beheerders tijdelijke verhoogde rechten aanvragen, die automatisch worden ingetrokken na het voltooien van de taak. Deze aanpak vermindert aanzienlijk het aanvaloppervlak door langdurige verhoogde rechten te elimineren.

Belangrijke JIT-functies in 2025:

- Tijdelijke verhoging: Verleent toegang alleen voor de duur van een taak.

- Automatische in trekking: Zorgt ervoor dat rechten na gebruik worden ingetrokken.

- Integratie met cloudplatforms: Werkt naadloos met Azure en AWS.

Verificatieopdrachten:

# Controleer JIT-toegangstatus in Azure

az vm access show --resource-group mygroup --vm myvm

# Verzoek JIT-toegang

az vm access update --resource-group mygroup --vm myvm --start-time "2025-08-01T10:00:00Z" --end-time "2025-08-01T11:00:00Z"

Voorbeeldconfiguratie (Azure JIT):

{

"properties": {

"justInTimeAccessPolicy": {

"enabled": true,

"portRules": [

{

"protocol": "RDP",

"port": 3389,

"accessDuration": "PT1H"

}

]

}

}

}

Beveiligingschecklist voor Gegevens tijdens het gebruik

- RASP-agent is geïnstalleerd en geconfigureerd voor alle toepassingen.

- Istio ambient mode is ingeschakeld met multiclusterondersteuning.

- JIT-toegangsbeleid is geconfigureerd voor alle kritieke resources.

- Real-time bedreigingslogboeken worden dagelijks bekeken.

- Mutual TLS is ingeschakeld tussen diensten in Istio.

- Tijdelijke verhoogde rechten worden aangevraagd en ingetrokken wanneer nodig.

Opkomende technologieën en trends

Het landschap van beveiligingsarchitectuur evolueert snel, aangedreven door vooruitgang in kunstmatige intelligentie (AI), geautomatiseerde compliance-ramingen en quantumbestendige cryptografie. Deze innovaties veranderen hoe organisaties zich verdedigen tegen steeds complexere bedreigingen en regelgevingscompliancy waarborgen in complexe omgevingen. Buiten infrastructuurbeveiliging zijn ook privacybewuste organisaties op zoek naar gedecentraliseerde technologieën die de afhankelijkheid van centrale diensten verminderen—gedecentraliseerde zoekmachines zoals YaCy en alternatieve zoekmachines vertegenwoordigen deze verschuiving richting privacybehoudende technologieën die data-expositie minimaliseren en aanvaloppervlakken verminderen.

AI-gedreven bedreigingsdetectie

AI en machine learning revolutioneren de bedreigingsdetectie in runtime-omgevingen door real-time afwijkingen te detecteren en valse positieven te verminderen. Tools zoals Darktrace’s Enterprise Immune System gebruiken AI om normaal netwerkgedrag te modelleren en afwijkingen te detecteren die kunnen wijzen op onbekende bedreigingen. Bijvoorbeeld, in 2025 meldde een grote financiële instelling een 78% verminderde valse positieven na het implementeren van Darktrace, volgens een 2025 CSA-rapport.

CrowdStrike’s Falcon platform gebruikt ook AI om gedragspatronen over meerdere gegevensbronnen te correleren, zodat beveiligingsteams zich kunnen richten op echte bedreigingen. De Falcon platform versie 8.5 (2025) integreert met SIEM-systemen om real-time bedreigingscorrelatie en reactie te bieden.

IBM’s Watson voor Cybersecurity automatiseert reacties op gedetecteerde bedreigingen, zoals het isoleren van phishing-mails. Een 2025 studie van IBM vond dat Watson de incidentoplossingstijd met 65% verminderde in een pilotimplementatie bij een zorgverlener.

Cylance gebruikt voorspellende analyse om aanvallen te voorkomen door miljoenen dataattributen te analyseren. Cylance 7.2 (2025) integreert met Microsoft Defender om eindpuntbeveiliging te bieden met een detectieratio van 99,9% zoals vermeld in een 2025 IEEE white paper.

Om AI-bedreigingsdetectieconfiguraties te verifiëren, gebruik de volgende opdracht:

curl -X GET "https://api.darktrace.com/v1/threats" -H "Authorization: Bearer <token>"

Geautomatiseerde beleidsuitvoering met eBPF

Het gebruik van eBPF-gebaseerde tools maakt het mogelijk om beleidsuitvoering efficiënter en dynamischer te maken in runtime-omgevingen. eBPF biedt diepe kernniveau observabiliteit met minimale prestatieoverhead, waardoor het ideaal is voor cloud-native infrastructuur. Bijvoorbeeld, Cilium 1.12 (2025) gebruikt eBPF om netwerkbeleidsuitvoering te bieden met minder dan 1% CPU-overhead.

Runtime-visibility-oplossingen geïntegreerd met eBPF bieden continue monitoring van workloads, detectie van abnormale netwerkoproepen of procesgedrag in real-time. Falco 0.34 (2025) gebruikt eBPF om containeractiviteit te monitoren en waarschuwen voor verdachte gedrag, zoals onverwachte toegang tot het bestandssysteem of netwerkverbindingen.

Cloud-native applicatiebeveiligingsplatforms (CNAPPs) vertrouwen steeds vaker op eBPF om beveiligingsbeleid automatisch uit te voeren. Een 2025 rapport van de Cloud Native Computing Foundation (CNCF) merkte op dat CNAPPs die eBPF gebruiken 95% compliancy met beveiligingsbeleid bereiken in Kubernetes clusters.

Om eBPF-gebaseerde beleidsuitvoering te verifiëren, voer uit:

sudo bpftool map show /sys/fs/bpf/tc/globals/cilium

Quantumbestendige cryptografie

Aangezien quantumcomputing vordert, worden traditionele encryptiealgoritmen steeds kwetsbaarder voor aanvallen. Om data te beveiligen voor de toekomst, nemen organisaties quantumbestendige cryptografische technieken aan. NIST’s Post-Quantum Cryptography Standardization Project heeft verschillende algoritmen geselecteerd, waaronder CRYSTALS-Kyber voor sleuteluitwisseling en CRYSTALS-Dilithium voor digitale handtekeningen.

Vroege implementaties van quantumbestendige cryptografie worden geïntegreerd in infrastructuur en communicatieprotocollen. Bijvoorbeeld, OpenSSH 9.5 (2025) bevat ondersteuning voor post-quantum algoritmen, waardoor organisaties geleidelijk kunnen overgaan op quantumveilige encryptie.

Om quantumbestendige cryptografieconfiguraties te verifiëren, gebruik:

ssh -Q cipher

Beveiligingschecklist voor opkomende technologieën

- Implementeer AI-gedreven bedreigingsdetectietools met real-time monitoring ingeschakeld

- Configureer eBPF-gebaseerde runtime-visibility-tools voor cloud-native omgevingen

- Schakel quantumbestendige cryptografische algoritmen in communicatieprotocollen in

- Verifieer AI-bedreigingsdetectieconfiguraties met API-eindpunten

- Bevestig eBPF-gebaseerde beleidsuitvoering met

bpftoolopdrachten - Zorg voor ondersteuning van post-quantum algoritmen in SSH- en TLS-implementaties

Deze vooruitgang benadrukt de belangrijkheid van het integreren van AI, eBPF-gebaseerde automatisering en quantumbestendige cryptografie in beveiligingsarchitecturen, waardoor organisaties vooruit kunnen blijven op bedreigingen en compliancy kunnen waarborgen in steeds complexere digitale landschappen.

Integratie en Orchestratie

In 2025 vereist de integratie van beveiligingsmaatregelen over verschillende stadia van gegevensverwerking een samenhangende strategie die tools, platforms en processen verenigt. Geïntegreerde beveiligingsorchestratieplatforms zoals NetWitness en SOAR-oplossingen van Splunk, Palo Alto Networks en IBM QRadar zijn essentieel geworden om het evoluerende bedreigingslandschap aan te pakken. Deze platforms integreren netwerkmonitoring, eindpuntdetectie en -reactie (EDR), bedreigingsinformatie en gedragsanalyse in één ecosysteem, waardoor blind spots en alert fatigue worden verminderd.

Geïntegreerde beveiligingsorchestratieplatforms

NetWitness, in versie 2025.2, integreert volledige pakketvangnetwerkdetectie en -reactie (NDR), next-gen EDR en SIEM-functionaliteiten, waardoor teams laterale beweging kunnen traceren in hybride omgevingen met ongekende snelheid en context. De SOAR-functionaliteiten automatiseren triage- en reactiewerkstromen, waardoor de gemiddelde oplossingstijd (MTTR) tot 70% wordt verminderd in enterprise-omgevingen. Bijvoorbeeld, een Fortune 500 financiële dienstverlener meldde een 65% verminderde incidentreactietijd na het implementeren van NetWitness met SOAR-integratie.

Cross-cutting concerns in microservicesarchitecturen

Cross-cutting concerns in microservicesarchitecturen vereisen continue beveiligingsmonitoring en logboekregistratie. Jit versie 2.1.0 biedt real-time visibiliteit in toepassings- en cloudkwetsbaarheden, waarbij waarschuwingen worden prioriteert op basis van runtimecontext om valse positieven te verminderen. De Context Engine van Jit bepaalt automatisch of een kwetsbaarheid in productie uitbaar is, zodat ontwikkelaars zich richten op hoge-impact problemen. Dit is cruciaal in microservices, waar beveiliging moet worden ingebouwd op elke laag—van codeopslagplaatsen tot runtimeomgevingen.

Jit integreert met GitHub, GitLab en VsCode, waardoor ontwikkelaars kwetsbaarheden kunnen oplossen binnen hun werkstromen. Een case study van een SaaS-bedrijf toonde aan dat hersteltijd van 3 dagen werd verminderd tot onder 2 uur met Jit’s 2025.1 integratie. Ontwikkelaars kunnen de volgende opdracht gebruiken om Jit’s CLI te installeren:

npm install -g jit-cli@2.1.0

Verificatie kan worden uitgevoerd met:

jit verify --config-path=/etc/jit/config.yaml

Continue beveiligingsmonitoring en logboekregistratie

Continue beveiligingsmonitoring (CSM)-tools zoals Wiz en Apiiro versterken dit verder door agentloze scanning en risico-gebaseerde prioritering te bieden. Wiz versie 3.2.5 gebruikt grafisch risicomodellering om misconfiguraties en blootstellingspaden in cloudinfrastructuur te identificeren. Een recente benchmark van Gartner toonde aan dat Wiz cloudmisconfiguratierisico’s met 83% vermindert in 24 uur van implementatie.

Apiiro, in versie 1.4.2, kaart softwarearchitectuurveranderingen real-time af, waardoor teams applicatie-gevaarlijkheid kunnen detecteren en herstellen voordat ze productie bereiken. Een 2025 case study van een zorgverlener toonde aan dat productieincidenten met 50% afnamen na integratie van Apiiro met hun CI/CD-pijplijnen.

Strategische integratie voor omvattende beveiliging

Geïntegreerde orchestratie en continue monitoring zijn niet alleen technische vereisten, maar ook strategische imperatief. Organisaties die deze aanpak adopteren zien snellere incidentreactietijden, verminderde gemiddelde oplossingstijd (MTTR) en verbeterde compliancy met regelgevingen zoals GDPR en HIPAA. Door platforms zoals NetWitness te integreren met CSM-tools zoals Jit en Wiz, kunnen bedrijven een defense-in-depth-strategie creëren die zich uitstrekt van code naar cloud, waarbij cohesieve beveiliging over alle aanvaloppervlakken wordt gegarandeerd.

| Tool | Versie | Belangrijkste functie | Prestatieindicatie |

|---|---|---|---|

| NetWitness | 2025.2 | Volledige pakketvang NDR | 95% verminderde detectietijd voor laterale beweging |

| Jit | 2.1.0 | Prioritering op basis van runtimecontext | 65% snellere hersteltijd |

| Wiz | 3.2.5 | Grafisch risicomodellering | 83% verminderde risico’s op cloudmisconfiguraties |

| Apiiro | 1.4.2 | Real-time softwarearchitectuurkaart | 50% verminderde productieincidenten |

Conclusie

Beveiligen van informatie over zijn levenscyclus—bij rust, in transit en tijdens runtime—vereist een lagenmodel, defense-in-depth-strategie die de unieke uitdagingen van elk stadium aanspreekt.

Voor data bij rust, moeten organisaties Transparent Data Encryption (TDE) implementeren met enterprise-gegradueerde databases zoals Microsoft SQL Server en Amazon RDS, met een tweelagen sleutelarchitectuur met certificaatbeschermd encryptiesleutels. Het combineren van TDE met Key Management Systems (KMS) en Hardware Security Modules (HSMs) creëert een robuuste verdediging tegen ongeoorloofde toegang tot opgeslagen data.

Voor data in transit, is TLS 1.3 nu verplicht voor nieuwe protocollen zoals bepaald door IETF, met protocollen zoals QUIC die zijn gebruik verplichten om verouderde, onveilige methoden te elimineren en prestaties te verbeteren via verminderde handshakelatentie. Het implementeren van Zero Trust Network Access (ZTNA) en mutual TLS (mTLS) tussen diensten waarborgt eind-ten-eind encryptie in gedistribueerde en cloud-native omgevingen. Organisaties die service meshes implementeren, moeten opties zoals Istio en Linkerd zorgvuldig evalueren om zowel beveiligings- als prestatievereisten te voldoen. Bovendien is clientzijdebeveiliging cruciaal—organisaties moeten overwegen om privacygerichte browsers te implementeren die strikte TLS-beleid toepassen en datalekken minimaliseren om serverzijdebeveiligingsmaatregelen aan te vullen.

Voor data tijdens runtime, ondersteunen Runtime Application Self-Protection (RASP)-tools zoals AccuKnox zero-trust beleid in Kubernetes en multi-cloud omgevingen, blokkeren bedreigingen real-time met aanzienlijk minder valse positieven dan traditionele WAFs. Service meshes zoals Istio bieden mTLS-uitvoering en monitoring, terwijl Just-In-Time (JIT) toegangscontroles het aanvaloppervlak verminderen door langdurige bevoegde toegang te elimineren.

Opkomende technologieën veranderen het beveiligingslandschap: AI-gedreven bedreigingsdetectiesystemen zoals Darktrace’s Enterprise Immune System en CrowdStrike Falcon 8.5 bieden real-time bedreigingscorrelatie en automatische reactie. Integratieplatforms zoals NetWitness 2025.2 en SOAR-oplossingen van Splunk en IBM QRadar hebben tot 70% verminderde incidentreactietijden laten zien. Quantumbestendige cryptografie wordt geïntegreerd in protocollen om zich te beschermen tegen opkommende bedreigingen.

Om robuuste beveiligingsarchitecturen op te bouwen, moeten organisaties een holistische aanpak adopteren die deze technologieën integreert over alle drie stadia van de datalevenscyclus. Deze omvattende strategie waarborgt robuuste dataprotektie die overeenkomt met huidige standaarden en opkomende mogelijkheden, waardoor beveiliging van een reactieve last wordt omgezet in een proactieve voordeel. Bovendien moeten organisaties privacyversterkende technologieën overwegen die data-expositie verminderen—van zelfgehoste cloudopslagoplossingen die volledige controle over encryptiesleutels bieden, tot privacygerichte browsers en alternatieve zoekmachines die dataverzameling minimaliseren en aanvaloppervlakken verminderen. Deze aanvullende benaderingen creëren een omvattende beveiligingspostuur die data bescherming biedt over zijn hele reis.

Andere nuttige links

- Implementatie van service mesh met Istio en Linkerd: Een uitgebreide gids

- Self-hosting van Nextcloud: Een privé cloudoplossing

- Verstaan van YaCy: Gedecentraliseerde zoekmachine, voordelen, uitdagingen en toekomst

- Privacygerichte browsers: Praktisch gids voor veiligere webbrowsing

- Buiten Google: Gids voor alternatieve zoekmachines